Este no va a ser mi típico post sobre tecnología, vamos a hablar sobre problemáticas sociales en Argentina en lo referente a ciberseguridad.

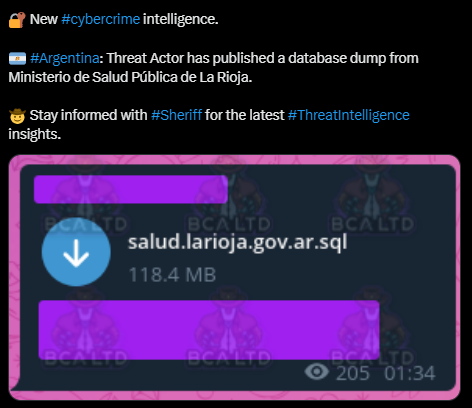

Hoy browseando twitter encontré un reporte de Birmingham Cyber Arms informando que el Ministerio de Salud de la provincia de la Rioja habría sufrido un ciber ataque.

Este Ciberataque se sumaría a una serie de ciberataques a organismos gubernamentales Argentinos en el los últimos tiempos, como ser la Comisión Nacional de Valores (atacada por el grupo Medusa), la Legislatura Porteña el año pasado, el INTA o el Registro Nacional de Las Personas (RENAPER) por mencionar algunos. (Noticias de diversos medios vinculados a todos los ciberataques más abajo)

Saliendo del meme, este fenómeno cada vez se está volviendo más común, y me deja pensando: ¿cuáles son los factores que llevan a que esto suceda? ¿Qué podemos hacer los Argentinos para que estas situaciones dejen de ocurrir?

Antes de empezar con el análisis técnico de este problema, me parece importante mencionar que en Argentina está vigente la ley 25.326 de protección de datos personales (la cual acabo de leer al detalle y no vamos a analizar acá ya que no tengo conocimiento jurídico alguno) pero me parece importante este artículo de la ley.

ARTICULO 9° — (Seguridad de los datos).1. El responsable o usuario del archivo de datos debe adoptar las medidas técnicas y organizativas que resulten necesarias para garantizar la seguridad y confidencialidad de los datos personales, de modo de evitar su adulteración, pérdida, consulta o tratamiento no autorizado, y que permitan detectar desviaciones, intencionales o no, de información, ya sea que los riesgos provengan de la acción humana o del medio técnico utilizado.

2. Queda prohibido registrar datos personales en archivos, registros o bancos que no reúnan condiciones técnicas de integridad y seguridad.

Dicho en criollo: “El que tiene tus datos, es responsable de mantenerlos seguros”.

¿Cuáles son los factores que llevan a esta situación?

Factor Humano

Ya lo hemos hablado y es sabido, más del 80% de los ataques informáticos suceden por error humano. Puede no ser intencional o con malicia, simplemente por ignorancia o desconocimiento.

Muchas organizaciones hacen entrenamientos de ciberseguridad continuos para todos los usuarios explicando las políticas y controles de seguridad para que puedan entender que pasa en cada caso.

Es importante destacar, la ciberseguridad no solamente son factores humanos, también son factores políticos y cultura organizacional.

Factor Técnico

Antes de empezar a hablar de factores técnicos me gustaría repasar el ABC de la ciberseguridad para cualquier industria.

1. Usar contraseñas complejas y cambiarlas frecuentemente.

2. Mantener todo tu software actualizado.

3. Pensar antes de clickear.

Y si quisiéramos hilar un poco más fino podríamos incluir cosas como:

- Usar Hardware con soporte

- Usar software con licencias originales

- Activar controles de acceso.

- Aplicar micro segmentación

- Usar tecnologías de detección como SIEM, EDR o XDR.

- Usar antivirus Enterprise

- Tener un equipo dedicado de ciberseguridad.

- Emplear gente idónea para la posición.

- Usar controles de cambios y normas ITIL

Ahora, con conocimiento de causa por haber trabajado en varias agencias gubernamentales como consultor puedo confirmar que hay el ABC ya no se está cumpliendo.

DISCLAIMER: No digo que pase en todas las agencias gubernamentales, ni pretendo desmerecer colegas. Esta parte es la voy a hacer en base a dos agencias gubernamentales (Una a nivel GCBA y otra a Nivel Nación) y en base a mi experiencia ahí. Invito a cualquier lector que este en desacuerdo a compartir su opinión.

Algunas de las cosas que son grandes errores a nivel ciberseguridad que vi y seguramente siguen presentes:

| Problematica | Descripcion | Explicación para gente no técnica |

| Falta de control de accesos | La mayoría de los usuarios tienen administrador local en sus computadoras. | Sin permisos de administrador local los usuarios no pueden instalar programas o ejecutar tareas que puedan ser perjudiciales para la organización (Por ejemplo instalar un virus) |

| Falta de control de accesos | La mayoría de los usuarios no cambian sus contraseñas. | Cambiar las contraseñas regularmente es una medida de seguridad importantísima para evitar posibles ataques relacionados con data leaks. |

| Falta de control de accesos | Los usuarios que se van de la organización siguen teniendo sus usuarios activos, incluso años después. | Las mejores practicas dicen que cuando un usuario deja la organización el usuario se bloquea inmediatamente. Me llego la historia de una persona que tuvo un servidor de counter strike en una dependencia del gobierno corriendo por 8 años sin que nadie se diera cuenta. |

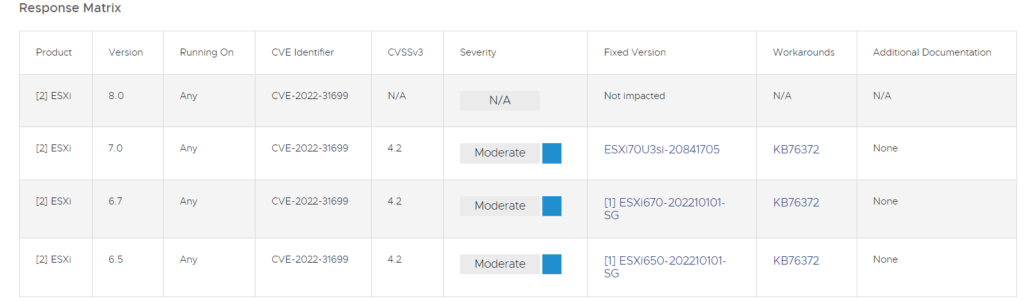

| Software Desactualizado | Desde los paquetes de ofimática hasta los servidores de mail, todo desactualizado. | Cuando sale una actualización de cualquier programa o aplicación por lo general corrige vulnerabilidades de seguridad. |

| Software pirata | Si, en las dependencias de gobierno hay software crackeado. | Cuando compramos una copia pirata de cualquier programa o app, ese programa puede estar modificado y alterado teniendo malware. |

| Falta de antivirus Enterprise (o falta de antivirus) | Tener un antivirus actualizado es la primera línea de defensa para cualquier computadora, ahora, para empresas u organizaciones gubernamentales se suelen usar versiones Enterprise (Pagas) que tienen mejores características | |

| Firewalls mega permisivos | Reglas Allow Any-Any en los firewalls | Un firewall permite o deniega la comunicación de dos equipos en una red. Las mejores prácticas dicen que todas las comunicaciones deberían estar denegadas por defecto y solo las comunicaciones aprobadas deberían estar permitidas. |

| Falta de medidas de seguridad avanzadas | No se habla de Micro segmentación, XDR, EDR, IDPS, etc. | Son productos de seguridad más avanzados que permiten detectar y frenar posibles ciber ataques. |

Cómo siempre digo a la hora de entrevistar candidatos, lo técnico se corrige con entrenamiento y experiencia, si bien es algo que deberíamos corregir y cuanto antes mejor el problema subyacente pasa por los motivos políticos.

Factor Político:

No quiero caer en la fácil y decir: los empleados estatales son todos vagos.

Eso es un estereotipo trillado y a veces no es cierto. En esta parte de mi análisis, voy a tratar de ser lo más apolítico posible ya que este problema trasciende distintos entes gubernamentales, con distintas banderas políticas e incluso distintas presidencias.

1. Inestabilidad económica en Argentina:

Esto no es nuevo, tengo 29 años y desde que tengo uso de razón Argentina esta en crisis.

2001, 2008, 2013, 2021, siempre hay algo nuevo.

Esto es un factor importante ya que los insumos, productos y servicios de IT suelen estar cotizados en dólares. Al subir la cotización del dólar estos se vuelven más caros.

Por otro lado se vincula con el bienestar de los empleados.

2. Precariedad en las relaciones laborales:

En el GCBA muchos de los empleados son monotributistas, es una forma del GCBA de ahorrarse cargas sociales, esta relación “precaria” puede perdurar por años incluso más de lo establecido por la ley, este factor también aplica a las dependencias de Nación.

Por ejemplo, para nación sobre un total de 197234 empleados solo 127040 estaban en planta permanente dejando casi un tercio como monotributistas

Esto significa que los monotributistas no tienen aumentos de sueldo, sus contratos se actualizan año a año sin tener la seguridad de si van a ser renovados (causando una especial incertidumbre en años de elecciones)

Entendamos también que si bien el estado es el mayor empleador de la argentina, no es el que mejor sueldos paga. Esto causa que los empleados carezcan de motivación.

Acá me tomo un segundo para una opinión personal: tengo varios amigos y colegas que trabajan para el estado en Argentina, y varios colegas que trabajan para el estado en otros países.

En Argentina trabajar para el estado no es considerado un servicio público, simplemente es considerado una forma de hacer buen dinero por poco esfuerzo. En cambio, en otros países es una forma de hacer un bien a la sociedad a cambio de reconocimiento.

Creo que en sistemas y ciberseguridad es donde más se puede mejorar el bienestar de la ciudadanía, sin embargo, la gente que está en esas áreas no tiene interés en hacerlo, no tiene los medios o la burocracia gubernamental lo impide.

3. Idoneidad:

Según la RAE la definición de Idoneidad es:

“Gral. Cualidad de idóneo, adecuado o apropiado para algo.”

Mi profesor de programación en el colegio, probablemente la persona que más sabe de C++ que conozco, tiene título de óptico y daba clases de programación. Por no considerarlo idóneo (falta de título habilitante) el GCBA lo destituyo del puesto.

La persona a cargo de la Subsecretaría de Tecnologías de la Información es una ABOGADA.

Siendo Argentina un semillero de talento IT tan importante, ¿no sería más idóneo un Ingeniero?

Escribiendo esto, también encontré que la directora nacional de ciberseguridad es Ingeniera Electronica con un master en regulación de telecomunicaciones.

De igual manera no conozco a estas personas y no quiero hacer un juicio de valor sobre su trabajo, estoy usando este concepto como puente para ejemplificar un concepto.

Así como esta Abogada está a cargo de una Subsecretaría que debería ser técnica, algunos de mis colegas tenían profesiones bastante lejanas a la informática, como ser: sociólogos, profesores de música, psicólogos, bioquímicos, etc.

Esta gente no estaba del todo capacitada para administrar los productos suministrada y muchas veces no comprendía los conceptos básicos que te da haber estudiado informática.

4. Agencias gubernamentales como espacio de militancia política.

Es sabido que en el estado los altos puestos son asignados a dedo por los gobernantes de turno. Y estos nuevos directorios traen consigo gente de confianza, asi cada 4 años hay un recambio de directivos y se genera un clima de incertidumbre en la gente (van a seguir teniendo trabajo? Van a sacar al sindicato? Van a cerrar el ministerio?)

Al haber una grieta política tan grande en Argentina, muchas veces los mismos empleados tiran en contra del directorio de turno, tratan los activos de IT con desidia o no cumplen sus funciones para no “beneficiar al otro” sin entender que a quien deberían beneficiar es a la ciudadanía.

Al tener recambios de gobierno cada 4 años, por otro lado, muchas de las iniciativas iniciadas por un gobierno, son descartadas por el otro.

Un ejemplo muy simple: El cepo cambiario del gobierno de Cristina Kirchner que fue removido en el gobierno de Macri para ser restituido en los últimos días de su gobierno.

Es muy difícil establecer políticas de ciberseguridad e IT a largo plazo si no tenés una continuidad.

Un buen ejemplo de esto es lo que pasa, por ejemplo en Alemania: donde los distintos partidos se propusieron atacar la crisis del cambio climático y formaron una coalición para atacar esa problemática independientemente del partido.

5. Corrupción

No hace falta que diga mucho acá, no?

Posible solución

Nobleza Obliga, acá me lleve una grandísima sorpresa. Esto está encaminado por el gobierno actual para bien, encontré que hay una Dirección nacional de ciberseguridad que, por lo que veo, tiene un plan de acción bastante claro.

Algunas de las sugerencias que yo daría y las respuestas desde la Dirección Nacional de Ciberseguridad a continuación

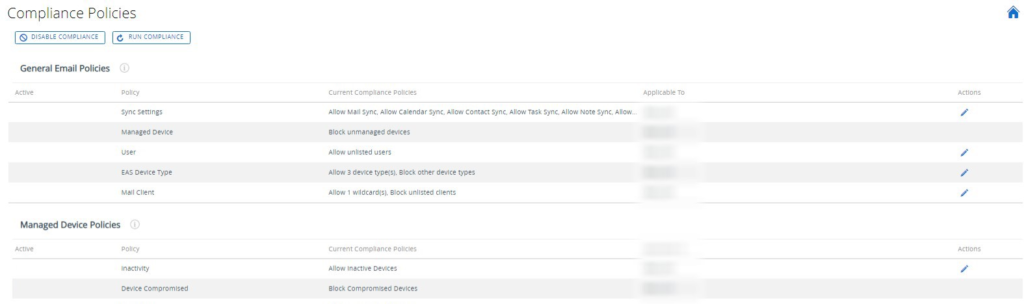

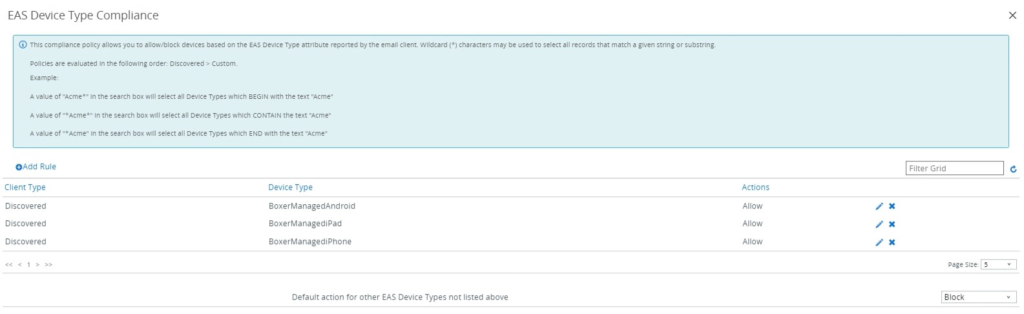

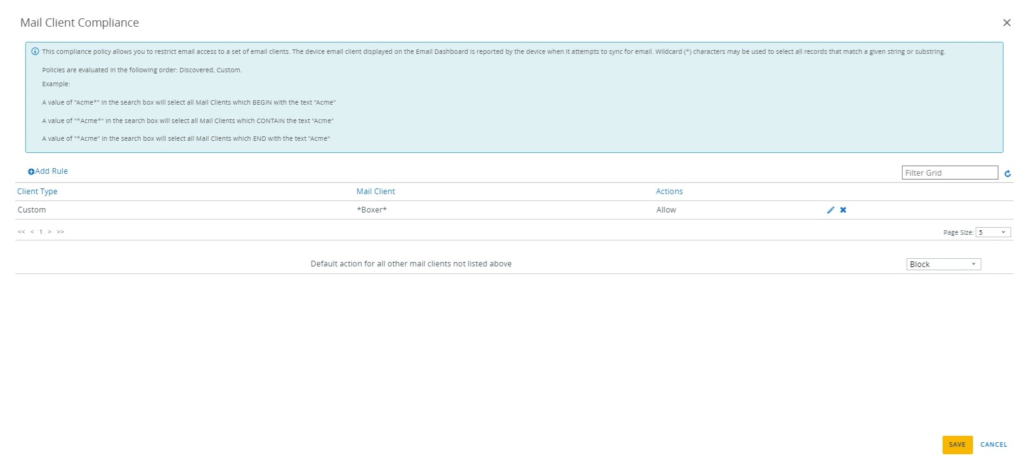

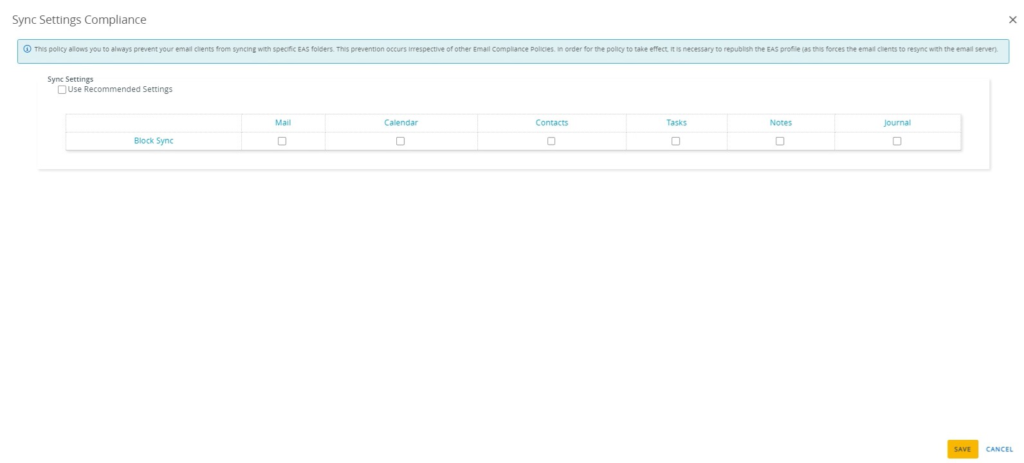

– Estandarizar las medidas de seguridad a nivel nacional mediante entes reguladores, auditorias y controles de compliance

Investigando encontré que ya hay una decisión administrativa que define los Requisitos mínimos de Seguridad de la Información para Organismos.

Acá hay una presentación sobre los requisitos mínimos:

Cabe destacar que esto fue firmado en 2021 y no pude encontrar datos sobre el estado de la implementación.

– Establecer un SOC nacional para monitorear incidentes de seguridad y responder de la manera mas eficiente

Otra grata sorpresa, en 2021 se creó cert.ar

No pude encontrar información de si ya se encuentra operativo, pero todos los ciberataques que mencioné pasaron de 2021 a hoy así que, en mi opinion, de estar operativo hay cosas que mejorar.

– Establecer un plan de infraestructura critica

Seguimos por el buen camino:

El plan de infraestructura crítica esta definida desde 2019

Encontré la política de infraestructura critica, pero a decir verdad es bastante genérica

Habrá que ver cómo se definen internamente las politicas de protección para cada área.

– Establecer un plan de educación para ciberseguridad

Sigo sorprendido, está incluido en la estrategia nacional de ciberseguridad.

– Incluir educación básica de ciberseguridad en las escuelas desde la primaria.

Esta información no la encontré en ningún lado.

Conclusión:

Me lleve una lindísima sorpresa con ver que hay un plan y está en marcha.

Lamentablemente no pude ver la parte técnica (por ejemplo, que estándares usan o que productos o medidas técnicas recomiendan) ni tampoco el progreso que se está haciendo.

Como un juicio de opinión, todo lo que encontré me pareció escrito a nivel políticos y no tanto a nivel técnico (queda claro el por qué, me encantaría explicarle a Cafiero que es un metasploit, aunque no creo que vaya a pasar).

Referencias:

Ley de protección de datos personales:

http://servicios.infoleg.gob.ar/infolegInternet/anexos/60000-64999/64790/texact.htm

Ciberataque al Renaper:

https://www.lanacion.com.ar/stories/sociedad/hackeo-filtran-miles-de-datos-personales-del-renaper/

https://eleconomista.com.ar/tech/hackean-renaper-hablo-hacker-asegura-tener-copia-datos-planea-venderlos-filtrarlos-n47003

Ciberataque al INTA:

https://news.agrofy.com.ar/noticia/204770/hackeo-inta-argentina-lidera-ranking-ciberataques-region

Ciberataque a la CNV:

https://www.infobae.com/economia/2023/07/01/hackeo-a-la-cnv-ya-circulan-500000-archivos-filtrados-con-datos-confidenciales-de-bancos-y-empresas/

https://www.ambito.com/economia/hackeo-la-cnv-el-grupo-hacker-difundio-informacion-no-recibir-el-pago-rescate-n5757458

Ciberataque a la Legislatura:

https://www.eldiarioar.com/sociedad/legislatura-portena-sufrio-hackeo-sistemas-internos_1_9309498.html

https://www.clarin.com/ciudades/hackearon-legislatura-portena-piden-usar-computadoras-internas-red-wifi_0_1vF4Jky2Xv.html

https://www.infobae.com/politica/2022/09/12/la-legislatura-portena-sufrio-un-hackeo-que-afecto-sus-sistemas-internos/